Cyber Essentials y las técnicas de control para ayudar en la prevención frente a los ciberataques

Las empresas se enfrentan al mayor volumen de ataques cibernéticos registrados hasta la fecha.

Estos ataques comprenden un amplio abanico de técnicas. Técnicas que van evolucionando y mejorando ya que las ganancias que obtienen los atacantes son muy importantes, llegando a superar las ganancias del tráfico de drogas.

La desigualdad en la lucha contra el cibercrimen y la falta de recursos, experiencia y conocimientos deja a las empresas en situaciones de riesgo.

Las empresas que son atacadas son muy perjudicadas por los daños daños económicos que sufren, como también por la pérdida de clientes, por el incremento presupuestario en concepto de prevención, detección y reacción, por las pérdidas del valor de las acciones bursátiles, por los incrementos de las primas de seguros y por la pérdida de la confianza de los consumidores.

¿Confiarías en una empresa víctima de ataques cibernéticos que deja tus datos al descubierto?

Existen estudios que situan el coste promedio de los ataques cibernéticos entorno a los 3.62 millones de dólares. También se han realizado estudios que dan el coste estimado por ataque y cliente, nada despreciable.

Ante este escenario tan frágil, las grandes empresas han invertido grandes sumas para prever, detectar y actuar ante los ataques. De alguna manera, para justificar que se aplican las medidas de seguridad que garantizan una mayor privacidad de nuestros datos.

El problema se agrava en las pequeñas y medianas empresas debido a la falta de recursos humanos y económicos, en comparación con las grandes corporaciones.

Aplicar unas medidas simples y económicas siempre reducen la probabilidad de éxito de ataques

Se pueden reducir los riesgos a los que están expuestas las empresas, de cualquier tamaño, si se aplican y respetan unas medidas simples y económicas de implementar.

¡ Aunque sea poco, reducir siempre es mucho !

En 2014 Reino Unido presentó unas técnicas de control que denominó los Cyber Essentials con la finalidad de ayudar en la prevención frente a los ciberataques.

¿Qué es Cyber Essentials?

Son cinco técnicas de control fácilmente implementables por cualquier organización, tanto pequeñas como grandes empresas, con la finalidad de proteger sus sistemas de TI.

También son aplicables por usuarios personales.

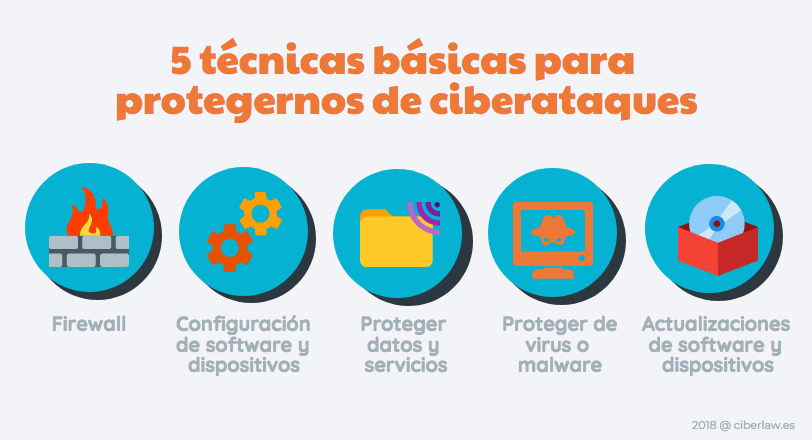

Las cinco técnicas dan consejos para:

- Proteger la conexión a Internet

- Proteger los dispositivos y el software

- Controlar el acceso a los datos y servicios

- Proteger contra virus y malware

- Mantener los dispositivos y el software actualizados

Han pasado cuatro años y estas técnicas siguen siendo muy útiles y recomendables.

Vamos a explicarlas.

Técnicas básicas que conforman el Cyber Essentials

1.- Implementar firewall para asegurar la conexión a internet

Deberíamos proteger la conexión a Internet con un firewall.

Con el firewall se crea una zona buffer entre nuestra red y las redes externas.

En la zona buffer el tráfico entrante es analizado para determinar si se debe permitir su acceso a nuestra red.

¿Porqué?

Cuando nos entregan el router al contratar el servicio de acceso a Internet, la configuración de fábrica del router funciona con la contraseña de administrador predeterminada. Si no lo modificamos estamos ofreciendo un punto de entrada fácil para los piratas informáticos.

Pero con ello no es suficiente, bueno la verdad es que en seguridad, nunca nada es suficiente.

En seguridad, nunca nada es suficiente.

Con el el firewall el tráfico entrante que accede a nuestro router será analizado antes de darle acceso.

El acceso a la interfaz administrativa debe restringirse a los dispositivos aprobados en la red interna. Si se requiere acceso externo a la interfaz de administración, se deben usar precauciones adicionales, como encriptación SSL y SSH con certificados para autenticar hosts y clientes.

Instalar un firewall de punto final es fundamental para garantizar que los dispositivos permanezcan seguros cuando se conectan a WiFi público o a una red que no es de confianza.

Instalar un VPN (Red Privada Virtual – Virtual Private Network) te será muy útil si tienes que conectarte en redes públicas. Hablaré de ello en otro post.

VPN (Red Privada Virtual – Virtual Private Network)

2.- Elegir la configuración más segura de los dispositivos y del software

Pensemos que la instalación de un software externo o la modificación de la configuración el riesgo de ser víctima de un ataque exitoso puede aumentar de manera significativa.

Los fabricantes acostumbran a configurar de manera predeterminada su software y dispositivos para que sean fácilmente conectables y utilizables. Buscando esta facilidad para el usuario se le expone a un mayor riesgo debido a que las configuraciones predeterminadas también pueden brindar oportunidades para obtener acceso no autorizado a sus datos.

Por ello,

– Deshabilita las cuentas de los usuarios invitados.

– Elimina los usuarios administrativos innecesarios

– Protege adecuadamente con contraseñas sólidas y únicas.

Es recomendable seguir los siguientes consejos:

Verifica la configuración

Se debe verificar la configuración de los nuevos software y dispositivos y, cuando sea posible, realizar cambios que aumenten su nivel de seguridad.

Deshabilitar o eliminar cualquier función, cuenta o servicio que no necesite

Usar contraseñas

Los dispositivos con los que trabajamos contienen nuestros datos y también almacenan los datos de las aplicaciones a las que acceden.

Protege los dispositivos y los accesos a aplicaciones por contraseña

Las contraseñas persiguen hacer más difícil el acceso de usuarios no autorizados a tus dispositivos.

Aunque la contraseña es fácil de ser descifrada,

cuanto mejor la establezcas, mayor seguridad.

Establece contraseñas fáciles de recordar y difíciles de adivinar por otra persona.

Modifica las contraseñas predeterminadas que vienen con nuevos dispositivos como admin y contraseña. Son las más conocidas y fáciles de adivinar para los atacantes.

Modifica las contraseñas predeterminadas.

Debes cambiar todas las contraseñas predeterminadas.

El uso de PIN o touch-ID también puede ayudar a proteger tu dispositivo.

Seguridad extra

Para aplicaciones importantes, como la banca, debes usar la autenticación de dos factores, también conocida como 2FA.

Un ejemplo común es el código enviado a tu teléfono que debes ingresar además de tu contraseña.

Autenticación de dos factores

Otras medidas:

Siguiendo con los consejos referente al software sería aconsejable tener presente que

La función Reproducción automática o Ejecución automática debe deshabilitarse para asegurarse de que el software no pueda instalarse automáticamente.

El software de terceros ha sido considerado por mucho tiempo como la mayor amenaza para los dispositivos de Windows, escogiendo para ello Adobe Flash, Acrobat Reader y Java. Por ello es recomendable eliminar Java siempre que sea posible y las aplicaciones de Adobe siempre deben mantenerse actualizadas con las últimas versiones

Eliminar Java siempre que sea posible y mantener las aplicaciones de Adobe actualizadas

El control de aplicaciones, como el proporcionado por Windows Application Guard y Defendpoint, puede evitar que los usuarios instalen software de terceros con vulnerabilidades.

3.- Controlar quién tiene acceso a tus datos y servicios

Para minimizar el daño potencial al que te expones si una cuenta es mal utilizada o robada, las cuentas del personal deberían tener acceso suficiente al software, configuración, servicios en línea y funciones de conectividad del dispositivo para que puedan desempeñar su función.

Permisos adicionales solo deberían ser dados a aquellos que los necesitan.

Todos los usuarios han de disponer de cuenta con nombre único.

Las cuentas administrativas han de estar limitadas a unos pocos empleados autorizados y ha de estar prohibido el intercambio de inicios de sesión administrativos.

La creación de cuentas de usuario debe estar sujeta a aprobación y documentada.

Cuentas administrativas

Uno de los cinco objetivos de Cyber Essentials más difíciles de conseguir es que las cuentas administrativas no se utilicen en dispositivos con acceso a Internet o para leer correos electrónicos.

Excluir la asignación de privilegios administrativos a la mayoría de los empleados

La dificultad es mayor cuando se ejecutan aplicaciones que requieren derechos de administrador.

Comprueba los privilegios de las cuentas: las cuentas con privilegios administrativos sólo deben usarse para realizar tareas administrativas.

Las cuentas estándar deben usarse para el trabajo general.

Asegurar quien no puede navegar por la web o verificar los correos electrónicos de una cuenta con privilegios administrativos, reduce la posibilidad de que una cuenta de administrador se vea comprometida.

Un atacante con acceso no autorizado a una cuenta administrativa

puede ser mucho más dañino que uno que accede a una cuenta de usuario estándar.

Acceso al software

Otra forma simple y efectiva de garantizar que tus dispositivos permanecen seguros y libres de malware es usar solo software de fuentes oficiales.

La forma más sencilla de hacerlo es únicamente permitir que los usuarios instalen software de tiendas aprobadas por el fabricante. Para dispositivos móviles son Google Play o Apple App Store.

4.- Protegerse del malware

Malware es la abreviación de software malicioso.

Un ejemplo específico es ransomware, una forma de malware hace que los datos o sistemas que ha infectado sean inutilizables, hasta que la víctima realice un pago.

Los virus son otra forma conocida de malware. Programas diseñados para infectar software pasando desapercibido siempre que sea posible.

El malware accede a nuestros dispositivos de varias formas, por ejemplo abriendo un archivo adjunto de correo electrónico infectado, navegando por un sitio web maclicioso, utilizando una unidad de almacenamiento extraíble (USB, HD, ..) que lleva malware.

¿Cómo defenderse del malware?

Las medidas antimalware a menudo se incluyen de forma gratuita dentro de los sistemas operativos. Por ejemplo, Windows tiene Defender y MacOS tiene XProtect. Haciendo clic en habilitar estará instantáneamente más seguro.

Los teléfonos inteligentes y las tabletas deben mantenerse actualizados, protegidos con contraseña y, cuando sea posible, debe activar la capacidad de rastrear y borrar los dispositivos perdidos.

Evita conectar a redes wi-fi desconocidas, ayudará a mantener tus dispositivos libres de malware.

Whitelisting – Lista Blanca

Cyber Essentials recomienda la inclusión de listas blancas.

La inclusión en la Whitelisting (lista blanca) también se puede utilizar para evitar que los usuarios instalen y ejecuten aplicaciones que puedan contener malware.

El proceso involucra a un administrador que crea una lista de aplicaciones permitidas en un dispositivo.

Se bloqueará la ejecución de cualquier aplicación que no esté en esta lista.

Es una protección sólida, ya que funciona incluso si el malware es indetectable para el software antivirus.

Requiere poco mantenimiento.

Cyber Essentials requiere que todos los dispositivos conectados a Internet estén protegidos por software de protección contra malware, y que el software y los archivos de firma se actualicen al menos diariamente.

Sandboxing

Cuando sea posible usa versiones de las aplicaciones que admiten sandboxing.

La mayoría de los navegadores web modernos implementan alguna forma de protección sandbox.

Una aplicación sandbox se ejecuta en un entorno aislado con acceso muy restringido al resto de su dispositivo y red.

Tus archivos y aplicaciones se mantendrán fuera del alcance del malware

5.- Mantener sus dispositivos y software actualizado: un proceso denominado Patching

Es muy importante tener todos los dispositivos actualizados tanto los sistemas operativos como el software.

Actualizarlos es rápido, fácil y, la mayor parte de veces, gratis.

Patching

Los fabricantes y desarrolladores lanzan actualizaciones periódicas con nuevas características o para solucionar vulnerabilidades de seguridad cuando han sido descubiertas.

Aplicar estas actualizaciones (patching) es una de las cosas más importantes que puede hacer para mejorar la seguridad.

El parcheo regular es una de las cosas más importantes para mejorar la seguridad

Los sistemas operativos, programas, teléfonos y aplicaciones deberían configurarse para actualizarse automáticamente siempre que sea una opción. De esta manera, estarás protegido tan pronto como se lance la actualización.

Sin embargo, todas las tecnologías informáticas (IT) tienen una vida útil limitada. Cuando el fabricante deja de admintir un hardware o software, las nuevas actualizaciones cesan

Es momento de considerar un reemplazo del dispositivo o del software.

El esquema de Cyber Essentials requiere que el sistema operativo y el software de terceros tengan licencia, soporte y actualización automática, o dentro de los treinta días posteriores a la publicación de un parche.

En el caso de parches de seguridad, deben instalarse dentro de los catorce días de la publicación.

Como comentaba al principio del post, ante las numerosas y diversas amenazas cibernéticas, tener en cuenta estos cinco pasos contribuirá en gran medida a ayudarte a proteger tus dispositivos y datos.